Van festivals tot survivallen: altijd contact met Meshtastic

In dit artikel laten we zien hoe je een off-grid-communicatienetwerk opzet met Meshtastic:

- Kies voor een ESP32- of nRF52840-gebaseerde microcontroller met LoRa-ondersteuning

- Verbind je node met de Meshtastic-app op je smartphone via bluetooth

- Maak en beheer publieke en privékanalen om berichten en locaties uit te wisselen

- Breid je netwerk uit met MQTT en diverse modules

Leuk om te lezen: Off-grid gaan? Zo maak je een route met alle hoogtepunten

Voor radiocommunicatie zonder vergunning heb je bijvoorbeeld de portofoon: erg praktisch om contact te houden over relatief korte afstand, bijvoorbeeld tijdens een vakantie. De apparaten benutten de PMR-frequenties rond 446 MHz. De compacte walkietalkies zijn veel handzamer dan de ouderwetse 27MC-setjes ofwel ‘bakkies’. Die laatste zijn vooral nog in trek onder zendamateurs en in de truckerswereld.

Een ander handzaam en in populariteit groeiend systeem is LoRa, met het opensource-project Meshtastic als een van de bekendste toepassingen. In Europa wordt hiervoor voornamelijk 868 MHz gebruikt, al is 433 MHz ook een optie.

Voor Meshtastic gebruik je een node die berichten kan versturen, ontvangen en doorsturen. De basis voor een node is een kleine accessoire, aangestuurd door een microcontroller, die je veelal via bluetooth met een smartphone verbindt. Daarop gebruik je dan de Meshtastic-app. Voor ongeveer 20 euro kun je al klaar zijn.

Meshtastic gebruikt standaard een mesh-structuur waardoor je ook veel verder gelegen nodes kunt bereiken. Je kunt dan bijvoorbeeld privé of publiekelijk chatten, en details als je positie en sensorgegevens doorsturen. We nemen eerst de benodigde hardware met je door en laten daarna zien hoe je alles in de praktijk gebruikt.

Voordelen en toepassingen Meshtastic

Meshtastic is een populair voorbeeld van LoRa-technologie (Long Range ofwel langeafstandsradio), gericht op het versturen en ontvangen van tekstberichten tussen leden van een mesh-netwerk, wat zowel in een publiek als een privékanaal kan. Ook kun je locaties doorsturen of sensorgegevens, zoals de temperatuur, luchtdruk en luchtvochtigheid (telemetrie).

Meshtastic werkt onafhankelijk van andere infrastructuur, zoals mobiele netwerken. Daarom wordt het off-grid-communicatie genoemd. Hoewel we hier verwend zijn met de dekking van onze mobiele netwerken, kun je er niet altijd op vertrouwen. Denk bijvoorbeeld aan overbelasting bij grote evenementen. In het buitenland kan zulke infrastructuur ontbreken of onbruikbaar zijn, bijvoorbeeld in afgelegen gebieden. Het maakt Meshtastic populair bij activiteiten zoals wandelen, kamperen, skiën, bergbeklimmen of paragliden.

1 De basis

Voor dit artikel gebruiken we drie apparaten. Als goedkope instap kozen we het populaire Heltec WiFi LoRa 32-ontwikkelbordje (ongeveer 20 euro), ook simpelweg Heltec V3 genoemd. Het heeft een klein, maar handig 0,96 inch oledscherm.

Van hetzelfde merk gebruiken we de Wireless Tracker v1.1 (24 euro). Die is grotendeels vergelijkbaar, maar voegt gps toe. De bordjes kunnen op een oplaadbare batterij werken. Zuiniger en robuuster is de LilyGo T-Echo, waarmee je direct op pad kunt.

We kochten de apparaten bij het Nederlandse TinyTronics. Je kunt ook Chinese webwinkels als Banggood en AliExpress overwegen. Verder hebben veel fabrikanten een eigen webshop.

Voor Meshtastic worden vaak ontwikkelbordjes gebruikt met een microcontroller, zoals de ESP32, en een langeafstandsradio, met een transceiver voor radiocommunicatie en een kleine antenne. Vaak is ook een klein schermpje ingebouwd voor bijvoorbeeld statusinformatie, waar Meshtastic overigens gretig gebruik van maakt.

De documentatie is doorgaans beperkt, dus je moet veel zelf uitzoeken. Gezien de groeiende populariteit van Meshtastic spelen de leveranciers wel steeds beter in op deze toepassing. Bovendien zijn er steeds meer kant-en-klare apparaten, waar we verderop wat voorbeelden van geven. Gelukkig zijn ook de voordeligste opties vrij eenvoudig inzetbaar.

Vaak sluit je eerst de antenne aan. Dan flash je de firmware via de pc. Vervolgens sluit je de voeding aan. Hierna koppel je een smartphone via bluetooth en doorloop je enkele configuratiestappen. Daarna kun je met Meshtastic aan de slag, en bijvoorbeeld berichten uitwisselen of een privékanaal maken. Dat doen we vanaf paragraaf 10, maar eerst duiken we wat dieper in de hardware.

Er zijn ook al kant-en-klare apparaten voor Meshtastic, zoals de LilyGo T-Deck.

2 Microcontroller

Als het gaat om bijvoorbeeld Arduino of ESPHome kom je vaak de ESP32-microcontroller tegen. De ESP32 is een voordelige en zeer breed verkrijgbare optie voor Meshtastic. De microcontroller zelf voorziet in bluetooth en wifi, terwijl ondersteuning voor LoRa wordt toegevoegd met een transceiver als de SX1272 of SX1276.

Zoals alle microcontrollers is de ESP32 relatief zuinig. Toch is het stroomverbruik wat hoog voor het werken op een batterij, zeker als ook gps wordt gebruikt. Het verschilt wel per model en is afhankelijk van de optimalisaties van de fabrikant.

In apparaten die meerdere dagen op een batterij of zonnepaneel moeten werken, krijgt de nRF52-chip van Nordic Semiconductor vaak de voorkeur. Die gebruikt maar een fractie van de stroom van een ESP32. In dit artikel gebruiken we hardware met zowel een ESP32 als nRF52840. Overigens is de Raspberry Pi ook een optie, met dank aan de Linux-ondersteuning, maar minder gangbaar.

De basis voor Meshtastic is een microcontrollerbord met bijvoorbeeld een ESP32, dezelfde chip als op deze populaire NodeMCU-ESP32.

Het modulaire systeem van RAK

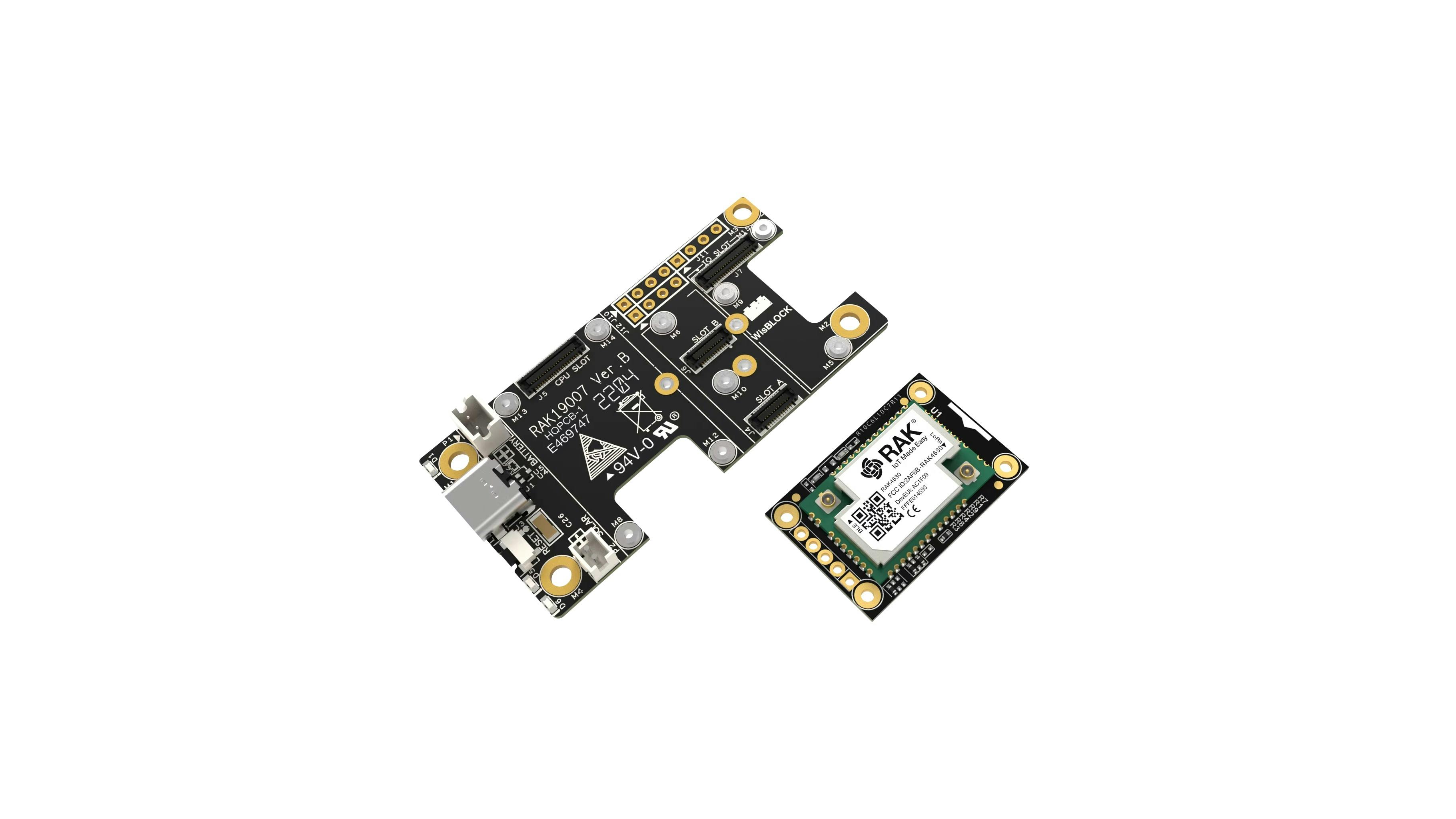

De producten van het merk RAK zijn aantrekkelijker, maar helaas lastiger te verkrijgen. Een groot voordeel is de modulaire opzet, waardoor je je een node heel flexibel kunt samenstellen. De basis is een zogeheten Base Board, zoals een WisBlock RAK19007. Dit kun je zien als een soort moederbord.

Via aparte modules voeg je functionaliteit toe. Voor Meshtastic voeg je bijvoorbeeld een RAK4631 Core Module toe, waarin de zuinige nRF52840-chip zit. Het lage stroomverbruik en de extra aansluitingen maakt deze node heel geschikt voor de combinatie van een oplaadbare batterij en zonnepaneel. Combineer bijvoorbeeld een 2000mAh-batterij met een klein 6volt- en 5watt-zonnepaneeltje, en je node zal vrijwel altijd blijven draaien. Naar voorkeur kun je vervolgens bijvoorbeeld een oledschermpje, gps-module of sensors toevoegen.

RAK heeft een modulair systeem met hier een Base Board en Core Module.

RAK heeft een modulair systeem met hier een Base Board en Core Module.

3 Gps

Dankzij gps kun je de locatie van nodes zichtbaar maken, en daarmee bijvoorbeeld personen of objecten volgen. Ook zie je wat de afstand tot een andere node is en in welke richting je moet bewegen om elkaar te ontmoeten. Verder zorgt gps voor de exacte tijd, zonder externe bronnen te hoeven raadplegen, zoals een internettijdserver of een verbonden smartphone.

In sommige hardware is een gps-module ingebouwd. In andere gevallen kun je deze achteraf toevoegen. Een nadeel is dat zo’n module meer stroom nodig heeft. Gebruik je altijd een smartphone samen met Meshtastic? Dan kun je ook de gps-positie van die smartphone gebruiken.

In de Meshtastic-app kun je locaties van nodes op een kaart bekijken.

4 Scherm

Veel ontwikkelbordjes voor LoRa hebben een heel klein ingebouwd schermpje. Populair zijn schermen met oledtechnologie. Ook worden soms extra zuinige e-paperschermpjes gebruikt. Hoewel optioneel, zijn ze ontzettend praktisch bij het werken met Meshtastic. Zo zie je bijvoorbeeld de koppelcode bij het koppelen via bluetooth. Ook kun je details aflezen, zoals de status van de batterij en gps, versie van de firmware en het aantal verbonden nodes. Inkomende berichten zie je direct op je schermpje. Je kunt bladeren door nodes die hun positie meesturen, waarbij je ziet in welke richting een node zich bevindt en wat de afstand tot die node is.

Ontwikkelbordjes voor Meshtastic hebben vaak een klein scherm, zoals dit exemplaar van Heltec.

5 Voeding

Voor voeding kun je een netadapter via usb aansluiten of onderweg via een powerbank. Die zijn in allerlei capaciteiten beschikbaar, ook in grotere capaciteiten van 10.000 of 20.000 mAh.

Een alternatief is een batterij. Veel bordjes hebben een connector voor bijvoorbeeld een Li-ion- of Li-Po-batterij van 3,7 volt. Maar ook 18650-batterijen worden soms gebruikt: enkele bordjes hebben een batterijhouder voor dat type.

Bij de twee Heltec-bordjes die we gebruiken, wordt een aansluitkabel voor een batterij bijgeleverd. Koop je een batterij met afwijkende connector, dan kun je de draadjes eventueel doorknippen en solderen op de bijgeleverde aansluitkabel. Let uiteraard wel goed op de polariteit.

Kant-en-klare apparaten hebben vaak een ingebouwde batterij. Ook dan is een powerbank overigens een handige back-up!

Een powerbank is erg praktisch onderweg, ook voor het voeden van je Meshtastic-apparatuur.

Kant-en-klare apparaten voor Meshtastic

Er zijn steeds meer kant-en-klare apparaten voor Meshtastic. Knutselen of assembleren is dan niet nodig. Zo bevat de LilyGo T-Echo een zeer zuinige nRF52840-chip, ingebouwde gps, een e-paperscherm van 1,54 inch en oplaadbare batterij. Via usb-c kun je het apparaat programmeren of van voeding voorzien. Een (optionele) BME280-chip registreert luchtdruk, temperatuur en luchtvochtigheid.

Dezelfde fabrikant maakt ook de T-Deck met ESP32, die opvalt door het extra grote scherm met mini-toetsenbord. Dit doet een beetje aan de BlackBerry van weleer denken. Verder heeft LilyGo de T-Watch S3: een soort smartwatch die geschikt is voor Meshtastic. RAK lanceerde recent de WisMesh Pocket, die je ook direct voor Meshtastic in kunt zetten.

De LilyGo T-Echo biedt alles wat nodig is voor Meshtastic.

De LilyGo T-Echo biedt alles wat nodig is voor Meshtastic.

6 Antenne

Bij de door ons gebruikte apparaten is een antenne bijgeleverd, zoals gebruikelijk. Helaas zijn zulke exemplaren zelden optimaal getuned voor de gewenste frequentie. Wil je dat testen? Hier zijn relatief voordelige analyzers voor, zoals een NanoVNA (ongeveer 60 euro).

Vooral over langere afstanden zonder directe zichtlijn valt het bereik vaak tegen. Voor minder dan een tientje kun je al een flinke kwaliteitssprong maken. Je kunt daarbij afgaan op tests en aanbevelingen van andere gebruikers. Kijk wel specifiek naar antennes voor de gekozen frequentie (zoals 868 MHz). Voor de twee Heltec-bordjes kozen we een eenvoudig alternatief met mannelijke SMA-connector. Die past direct in het verloopkabeltje en kan ook op bijvoorbeeld de LilyGo T-Echo worden geschroefd.

De plaatsing van een antenne is natuurlijk ook belangrijk: hoger en met directe zichtverbinding is altijd beter. Voor thuis is een buitenantenne een goede optie.

Kleine antenne met SMA-connector en verloopkabeltje naar het ontwikkelbord.

7 Firmware flashen

De eerste stap is het flashen van de laatste firmware voor Meshtastic, ook als er al een oudere versie aanwezig is. Sluit voordat je aan de slag gaat eerst de antenne aan, om de gevoelige radio niet te beschadigen. Sluit het apparaat daarna via usb aan op de pc. Drivers zijn meestal niet nodig, maar controleer dat in Windows via Apparaatbeheer. Indien nodig installeer je alsnog de drivers, zoals de CP210x Universal Windows Driver voor de bordjes van Heltec.

Bezoek vervolgens de Web Flasher. Selecteer het merk en type onder Device, en kies de firmware onder Firmware. Meestal zul je de laatste release onder het kopje Stable kiezen. Eventueel kun je een alpha-release proberen, om bepaalde problemen op te lossen of nieuwe mogelijkheden uit te proberen.

Klik hierna op Flash. Zet een vinkje bij Full Erase and Install. Klik dan op Erase Flash and Install. Selecteer de seriële poort waarop het apparaat is aangesloten en klik op Connect. Na enkele minuten staat de firmware op het apparaat. Je kunt dit volgen via het venster. Er zijn meestal geen extra handelingen nodig.

Via de browser voorzien we het apparaat van nieuwe firmware.

8 Webclient

Er ontbreekt één cruciale instelling: de regio voor LoRa. Hiervoor duiken we in de configuratie. We gebruiken de browser, maar via de app kan het ook. Sluit het apparaat weer aan via usb. Open dan de webclient van Meshtastic en klik op New Connection. Ga naar Serial en klik op New Device. Selecteer de COM-poort waarop het apparaat is aangesloten. Hierna kun je verbinden met het apparaat. Open Config in het menu en zorg dat Radio Config is geselecteerd. Ga vervolgens naar het tabblad LoRa. Onder Region selecteer je EU_868. Dat zijn de regio en frequentie die we gaan gebruiken.

Klik rechtsboven op het icoontje voor opslaan: je node zal daarna herstarten, wat je ook op het schermpje ziet. Verander eventueel ook de naam van de node. Daarvoor klik je, boven de menu-opties, op het icoontje met een penseeltje. Je kunt zowel een lange als korte naam (maximaal vier karakters) invullen. We laten de andere instellingen nog ongemoeid.

Via de webclient kun je onder andere de configuratie voor de radio wijzigen.

9 Meshtastic-app

We richten ons nu verder op de app, maar de webclient blijft natuurlijk een optie, met vergelijkbare mogelijkheden. Installeer de app (Android of iOS) op je smartphone. Hier gebruiken we de Android-versie.

Zorg dat bluetooth actief is. Open dan de Meshtastic-app en blader naar het meest rechter tabblad. Klik op het plusteken om een apparaat toe te voegen en maak verbinding.

De gevonden naam correspondeert met de ingestelde naam die je ook op het schermpje van je apparaat ziet, in dit voorbeeld de LilyGo T-Echo. Voer bij het verbinden de koppelcode in die nu op het schermpje van het apparaat wordt getoond.

Je kunt de app overigens met verschillende Meshtastic-apparaten gebruiken, handig als je er meerdere gaat instellen, maar er is er steeds maar één gekoppeld. Voor de initiële configuratie kun je eventueel in hetzelfde scherm de regio instellen. Voor uitgebreidere instellingen ga je via het menu (de drie puntjes rechtsboven) naar Radio configuratie.

Je kunt met de app uiteraard ook de configuratie van je node aanpassen.

10 Werken met de app

Meshtastic ondersteunt tot acht kanalen, wat je kunt zien als chatgroepen. De ingestelde kanalen zie je op het eerste tabblad. Wij kozen voor elke node de standaardinstellingen. Hierdoor nemen ze slechts deel aan één kanaal: het publieke kanaal genaamd LongFast. Daar nemen ook veel andere nodes aan deel.

Merk op dat LongFast ook de naam van de meest gebruikte preset is. De preset (zoals LongFast, LongSlow en ShortFast) geeft aan waarmee je de balans tussen bereik en snelheid kunt zoeken. Hier zul je doorgaans alleen in specifieke situaties van afwijken. Alle nodes moeten namelijk dezelfde preset hebben om te kunnen communiceren. Voor het publieke kanaal moet je daarom niet afwijken van de LongFast-preset. Je ziet alle nodes (binnen bereik) en details op het derde tabblad.

Het bewuste kanaal is bij de standaardinstellingen ook het primaire kanaal. Alleen over het primaire kanaal worden, indien beschikbaar, extra details over nodes doorgespeeld, zoals de gps-positie en telemetrie. In paragraaf 13 gaan we dit aanpassen, zodat we een privékanaal hebben om te chatten, waar óók de (mogelijk privacygevoelige) gegevens over worden gestuurd.

Op het derde tabblad kun je nodes waarvan de positie bekend is op een kaart bekijken. Via het vierde tabblad kun je kanaalgegevens delen via een link of QR-code of inlezen door een QR-code te scannen. Op het laatste tabblad beheer je de verbinding.

Via een tabblad kun je alle gevonden nodes en beschikbare details inzien.

11 Positiebepaling

Zoals de app al duidelijk maakt, wordt bij Meshtastic vaak gebruikgemaakt van gps. Om de instellingen te zien, open je Radio configuratie en ga je naar Position. Voor de positiebepaling kun je een gps-module gebruiken, maar ook de locatie van een gekoppelde smartphone. Voor dat laatste moet je de Meshtastic-app wel toegang geven tot je gps-locatie.

Vaak zal een smartphone makkelijker een positie bepalen, omdat de positiebepaling wordt ondersteund door mobiele netwerken en wifi-netwerken in de omgeving. In afgelegen gebieden ontbreken die netwerken, en werkt een gps-module vaak net zo snel en soms nauwkeuriger. Je kunt via de instellingen eventueel ook een vaste locatie instellen. Zet in dit geval een vinkje bij Use fixed position en vul de gewenste gps-positie in bij Latidute en Longitude. Deze waarden kun je in Google Maps achterhalen door ergens met de rechtermuisknop op de kaart te klikken.

Je kunt op verschillende manieren gebruikmaken van positiebepaling via gps.

12 Telemetrie

Binnen Meshtastic kun je ook gebruikmaken van telemetrie. Daarvoor nemen we de LilyGo T-Echo met BME280-sensor als voorbeeld. Hiermee kun je de temperatuur, luchtvochtigheid en luchtdruk registreren en doorgeven. Voor deze opties ga je weer naar Radio configuratie. Kies dan onder het kopje Module configuratie de optie Telemetry. Zet een vinkje bij Environment metrics module enabled. Daarmee komen deze meetgegevens beschikbaar voor de node. Zet optioneel een vinkje bij Environment metrics on-screen enabled. Daarmee zie je meetwaardes ook op het kleine schermpje van het apparaat. Klik daarna op Verzenden. In het overzicht met nodes zullen de meetwaardes bij deze node zichtbaar zijn.

Voor nodes kun je, indien beschikbaar, sensorgegevens doorgeven, bijvoorbeeld de temperatuur en luchtvochtigheid.

13 Publieke en privékanalen

Zoals aangegeven, nemen we met de standaardinstellingen deel aan één publiek kanaal LongFast, dat ook het primaire kanaal is en waarover ook de gps-positie wordt gestuurd. We willen die details via een privékanaal sturen, waarin we ook privé kunnen chatten. Daarnaast willen we toegang tot het publieke kanaal hebben.

Hiertoe ga je in de Meshtastic-app naar Radio configuratie. Kies Channels en voeg als eerste een nieuw publiek kanaal toe. Klik daarvoor op het plusteken en accepteer de standaardwaardes zoals de naam (LongFast) en encryptiesleutel (in het veld PSK). Kies Opslaan.

Je ziet nu twee kanalen die beide LongFast heten. Het bovenste kanaal is het oude publieke (en primaire) kanaal. Daarvan maken we het privékanaal. Klik erop en verander de naam naar bijvoorbeeld Privé. In het veld PSK zie je een willekeurige encryptiesleutel. Kies Opslaan.

Het kanaal is nu privé dankzij die encryptiesleutel, maar blijft wel het primaire kanaal, waarover onder meer de gps-positie wordt gestuurd. Maak desgewenst nog meer privékanalen, bijvoorbeeld voor buren of familieleden, met ook weer een unieke encryptiesleutel. Belangrijk: maak alle wijzigingen definitief door in het overzicht op Verzenden te klikken.

We voegen een tweede kanaal genaamd LongFast toe dat het nieuwe publieke kanaal wordt.

14 Kanalen delen

De kanalen met encryptiesleutel zijn privé. Alleen mensen met die encryptiesleutel kunnen het kanaal en de berichten daarin zien. Om dat te regelen, kun je jouw kanalen delen via een QR-code. Hiervoor open je het derde tabblad in de app. Selecteer de kanalen die je wil delen. Gebruik op een ander toestel vervolgens de optie Scannen, op ditzelfde tabblad.

Nu kun je de QR-code scannen. Kies Replace om de huidige kanalen te vervangen door de nieuwe en klik op Bevestig. Hierna zal de radioconfiguratie overigens worden aangepast en zal het apparaat herstarten. Je gps-positie is door de gemaakte aanpassingen alleen beschikbaar voor mensen die toegang tot het primaire kanaal hebben dat we Privé hebben genoemd.

Het kan wel zijn dat je nog oude opgeslagen gps-posities ziet. Deze kun je verwijderen door het menu Radio configuratie te openen en dan de optie NodeDB reset te kiezen. Je kunt uiteraard ook nog via het publieke kanaal LongFast chatten.

Via een QR-code kun je eenvoudig kanalen toevoegen op een ander toestel.

15 Uitbreidingen voor Meshtastic

Meshtastic kun je op verschillende manieren uitbreiden. Zo kun je de netwerkdekking vergroten door de openbare MQTT-server te gebruiken, die het Meshtastic-netwerk feitelijk via het internet kan overbruggen.

Er bestaan ook diverse modules die al zijn ingebakken in de firmware en daarom in de configuratie zijn terug te vinden. De Detection Sensor maakt het mogelijk een bepaalde GPIO-pin te bewaken, bijvoorbeeld een deur- of bewegingssensor. Bij een trigger wordt een notificatie via het mesh-netwerk gegeven.

Met de module External Notification kun je via bijvoorbeeld een speaker- of buzzer-melding maken van de ontvangst van een bericht. En met de module Canned Message kun je vooraf gedefinieerde berichten versturen zonder dat je de smartphone nodig hebt. Het bericht kun je via een aangesloten draaiknop selecteren.

De module Traceroute laat zien via welke nodes een bericht wordt verzonden. Tot slot zijn integraties mogelijk met andere software, zoals ATAK (via een plug-in) en Home Assistant (via MQTT).