Domotica - Zo laat je al je apparaten samenwerken

Domotica of huisautomatisering is niet iets van de laatste jaren. Zo was er in de jaren tachtig al veel mogelijk, denk bijvoorbeeld aan het Huis van de toekomst van Chriet Titulaer. Helaas waren domoticasystemen vooral heel erg duur en moest vrijwel alles bedraad worden aangesloten. Hierdoor vereiste zo'n systeem extra leidingen naar bijvoorbeeld lichtpunten, wandschakelaars en alle plekken waar sensoren nodig waren. In kantoorpanden wegen de voordelen doorgaans duidelijk op tegen de prijs (je wilt bijvoorbeeld automatisch in één keer overal het licht uitdoen). Bij de normale consument thuis was daar zeker geen sprake van. Uiteraard zijn er moderne bedrade domoticasystemen zoals KNX. Maar het aanleggen hiervan is nog steeds prijzig en in een bestaand huis onmogelijk zonder grondige renovatie. Lees ook: Automatiseer je huis met een Raspberry Pi 2.

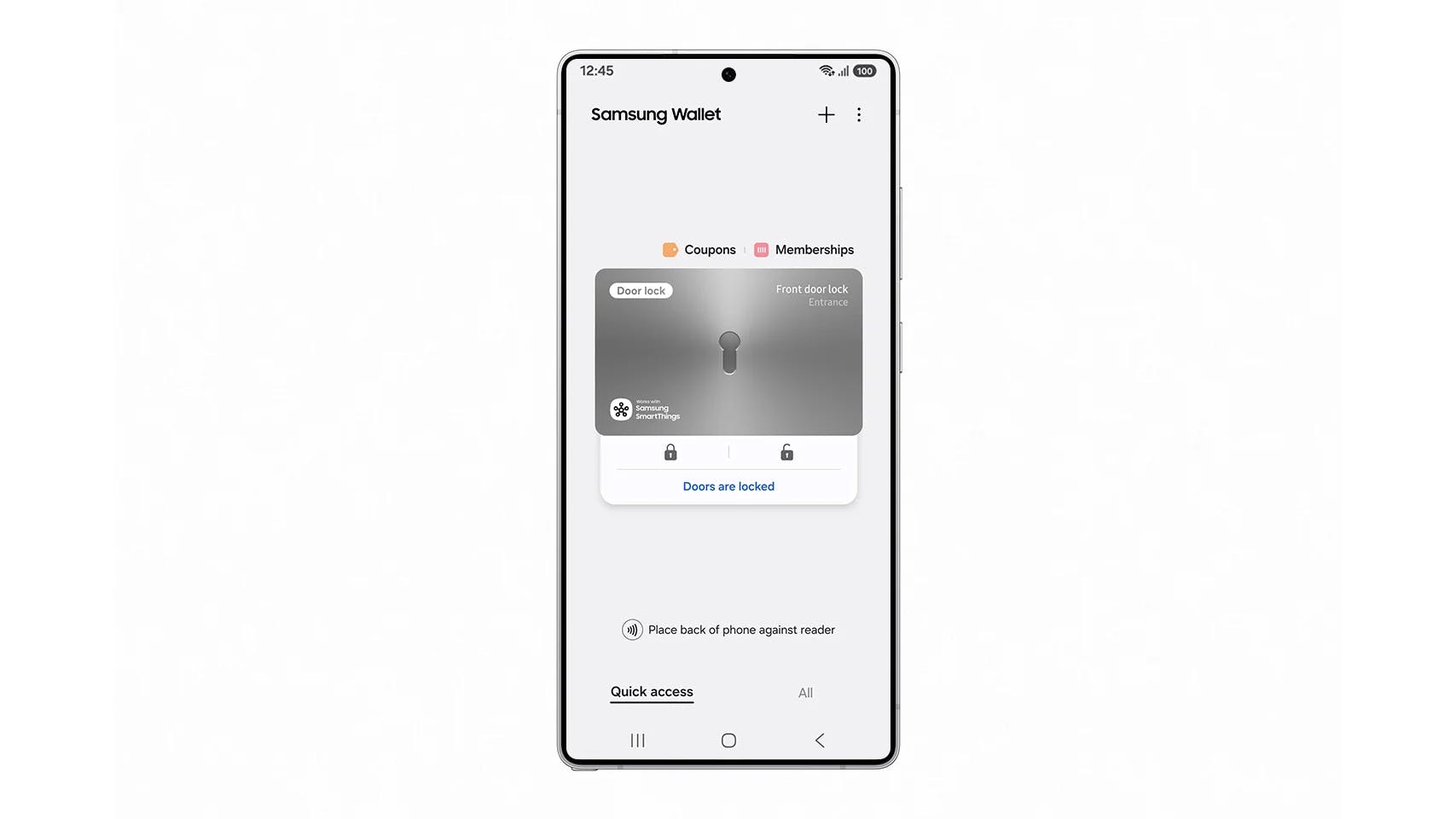

Controle met de smartphone

Om je huis (deels) slimmer te maken is een echt domoticasysteem met een centrale controller niet per se nodig. Veel slimme apparatuur komt met een eigen app en je smartphone of tablet doet in dat geval dienst als centrale bediening. Je gebruikt een app voor je verlichting, een andere app voor je thermostaat en een derde app voor je beveiligingssysteem. Heb je echter een paar slimme apparaten in huis waardoor je meerdere apps moet gebruiken om dingen te regelen, dan kan dat al snel vervelend worden.

Daarnaast zijn sommige koppelingen heel logisch, want een bewegingssensor zou behalve voor beveiligingstoepassingen ook bruikbaar zijn om het licht in een ruimte aan te doen. En 's ochtends wil je misschien dat zowel de verwarming als het licht automatisch aangaan. Deels is integratie tussen slimme producten mogelijk via een omweg als IFTTT, maar wil je dat apparatuur echt geïntegreerd wordt, dan ontkom je niet aan een 'echt' domoticasysteem dat alles met elkaar verbindt.

Draadloos domotica-systeem

Een bedraad domoticasysteem is erg duur en lastig aan te leggen in een bestaand huis. Gelukkig is het ook heel goed mogelijk om te werken met producten die gebruikmaken van draadloze radiotechnologie. Er zijn verschillende standaarden die variëren qua mogelijkheden en prijs, maar allemaal zijn ze eenvoudig in te zetten in een huidig huis. Welk systeem je ook kiest: je moet wel zorgen voor een goed dekkend wifi-netwerk. Dit is niet omdat producten direct gebruikmaken van je draadloze netwerk, want die gebruiken vaak hun eigen draadloze standaard. Maar je wilt wel je systeem overal in je huis willen bedienen, en dat doe je via je smartphone of tablet die wel gebruikmaakt van je draadloze netwerk.

Er zijn trouwens wel slimme producten die direct met jouw wifi-netwerk communiceren. Zo gebruiken Belkins WeMo-stekkerschakelaars wifi en ook veel slimme thermostaten zoals Nest communiceren direct met je draadloze netwerk. De meeste draadloze domoticaproducten zoals stekkerschakelaars, lichtschakelaars, deur- en raamsensoren en bewegingssensoren werken niet via wifi. Er zijn draadloze standaarden met een laag energieverbruik die gebruikmaken van vrije frequentiebanden (433MHz-band, 868MHz-band of de 2,4GHz-band). We zullen de voor domoticatoepassingen belangrijkste draadloze standaarden kort bespreken. We claimen in dit artikel zeker geen compleetheid, naast de besproken standaarden en producten is er nog veel meer verkrijgbaar.

Sommige domotica-producten zoals slimme thermostaten maken direct gebruik van wifi.

IFTTT

IFTTT (If this, then that) is een webdienst die slimme apparaten en webdiensten aan elkaar koppelt om acties te automatiseren. Onder andere de Nest-producten, Philips Hue, Belkins WeMo, Honeywell-thermostaten, Netatmo-producten, de tado Smart Thermostat en de ThermoSmart werken samen met IFTTT. Het concept klinkt misschien wat vaag, maar wordt snel duidelijk als je door de recepten bladert. Zo kun je voor een slimme thermostaat bijvoorbeeld de in te stellen temperatuur koppelen aan de zonsondergang, notificaties ontvangen van statusveranderingen of de in te stellen temperatuur koppelen aan de buitentemperatuur. IFTTT kun je met een beetje fantasie misschien wel beschouwen als een heel simpele API die je in staat stelt om apparaten aan te sturen vanuit andere programma's of apps.

Een nadeel van IFTTT is dat de communicatie 'buitenom' via internet gaat. Dit is bij echt tijdkritieke dingen zoals het verbinden van een lichtsensor aan een lamp doorgaans te langzaam. Een lamp gaat dan pas aan als je allang voorbij de sensor bent of zelfs de ruimte alweer uit bent. Voor minder kritieke acties als thermostaatschakelingen, het aandoen van lampen aan als de zon ondergaat of een lamp laten knipperen als er e-mail is, voldoet IFTTT wel.

Op IFTTT vind je voor diverse slimme producten kanalen met recepten.

Draadloze standaarden

KlikAanKlikUit (433 MHz)

KlikAanKlikUit of KAKU is een populair systeem om verlichting en elektrische apparatuur (via stekkerdozen) draadloos te schakelen. KAKU is onderdeel van Trust en veel producten zijn met dezelfde typenummers onderdeel van het Trust Smart Home-assortiment. KAKU is het bekendst van setjes met een stekkerschakelaar en afstandsbediening, maar is door de relatief lage prijs ook voor domoticasystemen een populaire draadloze technologie. Een belangrijk nadeel van KAKU is dat het eenrichtingsverkeer is zonder terugkoppeling.

Volgens KAKU heb je binnen een bereik van zo'n dertig meter.

Je kunt dus niet zien of een opdracht of schakelactie gelukt is. Anders dan bij Z-Wave of Zigbee dat we verderop behandelen, zijn geen van de componenten repeaters van het signaal. Volgens KAKU is het bereik binnenshuis gemiddeld dertig meter. Er zijn in winkels ook 433MHz-producten van andere merken te koop, het gaat dan voornamelijk om stekkerschakelaars met een afstandsbediening. Het hangt van je domoticacontroller af of je naast KAKU ook andere 433MHz-protocollen kunt gebruiken. Welk protocol er ook gebruikt wordt, het signaal is niet versleuteld en er is altijd de kans dat iemand anders (onbedoeld) een schakelactie op jouw systeem uitvoert.

De huidige KAKU-generatie kent 67 miljoen verschillende codes zodat de kans dat je buren op dezelfde code werken klein is. Oudere setjes werken met dipswitches met een beperkt aantal combinaties. Een nadeel van de 433MHz-band is dat apparatuur elkaar snel stoort. Hierdoor heb je kans dat een signaal niet aankomt omdat de frequentieband bezet is. Bij geprogrammeerde schakelacties via een domoticasysteem kun je als trucje het signaal een paar keer laten versturen.

Z-Wave

Z-Wave is een populaire draadloze standaard die je net als KAKU kunt gebruiken voor onder andere schakelaars, dimmers en sensoren. Z-Wave-producten worden door veel verschillende fabrikanten op de markt gebracht waardoor er veel keuze is. Ze zijn duurder dan KAKU-producten, maar ook beter. Anders dan KAKU, ondersteunt Z-Wave bi-directionele communicatie en encryptie. Dat laatste zorgt uiteraard voor meer veiligheid en hierdoor is het ook onmogelijk dat iemand anders (toevallig) jouw systeem bedient. Door bi-directionele communicatie kan de status van een schakelaar altijd opgevraagd worden.

In Europa maakt Z-Wave gebruik van de 868MHz-band. Let erop dat in andere landen zoals de Verenigde Staten andere frequentiebanden gebruikt worden. Je kunt dus niet zomaar blind Z-Wave-producten op bijvoorbeeld eBay kopen. De nieuwste variant van Z-Wave is Z-Wave Plus. Z-Wave Plus-producten hebben een beter bereik en een lager energieverbruik. Z-Wave en Z-Wave Plus-producten zijn compatibel met elkaar en kun je mixen. De producten vormen onderling een mesh-netwerk (zie kader), waarbij apparatuur onderling met elkaar kan communiceren. Het netwerk zal zelf bepalen wat de handigste route is. Mocht een route plotseling geblokkeerd zijn, dan proberen de modules een andere communicatieroute te vinden. Hoe meer Z-Wave-producten je toevoegt, hoe betrouwbaarder je netwerk wordt. Dit geldt wel alleen voor modules die via netvoeding gevoed worden, batterij-gevoede modules ondersteunen geen meshing.

Mesh-netwerk

Bij normale radiocommunicatie is er een zender en een ontvanger. De ontvanger reageert op signalen van de zender zolang hij binnen bereik is. Het bereik van Z-Wave-signalen is zo'n dertig meter, maar kan geblokkeerd worden door bijvoorbeeld muren en plafonds. Hierdoor kan het lastig zijn om signalen betrouwbaar over te laten komen. Om dit op te lossen, maken Z-Wave en ZigBee gebruik van een mesh-netwerk waarbij iedere module ook werkt als een repeater voor signalen voor andere modules. Dankzij de mesh-structuur, versterkt iedere nieuwe module het netwerk en wordt het netwerk robuuster. Er is echter één maar: alleen een stroomgevoede module (bijvoorbeeld een ingebouwde wandschakelaar, een stopcontactschakelaar of inbouwdimmer) is onderdeel van het mesh-netwerk en kan signalen doorgeven aan andere modules. Voor batterij-gevoede modules (bijvoorbeeld schakelaars of een bewegingssensor) geldt dat niet, omdat anders de batterij heel snel zou leeglopen.

In een mesh-netwerk kunnen modules ook onderlinge verbindingen opzetten om signalen door te geven.

ZigBee

ZigBee is vergelijkbaar met Z-Wave en technisch op sommige vlakken zelfs geavanceerderZigBe. =http://www.zigbee.org/]ZigBee[/urlx] kan gebruikmaken van de 868MHz-band of de snellere 2,4GHz-band. Net als Z-Wave vormt ook ZigBee een mesh-netwerk. In de praktijk is ZigBee minder populair dan Z-Wave. Er zijn nauwelijks ZigBee-producten als schakelaars, stekkerschakelaars en sensors te koop. De standaard wordt wel gebruikt door fabrikanten voor complete oplossingen. Zo gebruiken Philips en Osram ZigBee als basis voor hun slimme verlichting. Heb je een domoticasysteem dat voorzien is van een ZigBee-radio, verwacht dan niet dat je bijvoorbeeld Hue-lampen direct kunt koppelen. ZigBee kent verschillende profielen, waaronder ZigBee Home Automation, ZigBee Light Link en ZigBee Building Automation.

Slimme verlichting gebruikt doorgaans ZigBee Light Link terwijl andere systemen doorgaans ZigBee Home Automation gebruiken. Hoewel er bij alle profielen gebruik wordt gemaakt van ZigBee en doorgaans de 2,4GHz-band gebruikt wordt, zijn deze profielen niet compatibel met elkaar. De wirwar aan profielen wordt in de komende Zigbee 3.0-specificatie opgelost waarbij alleen nog de 2,4GHz-band gebruikt wordt. Huidige ZigBee Light Link- en ZigBee Home Automation-producten worden compatibel met ZigBee 3.0. Dus wellicht dat de nadelen van ZigBee in de (nabije) toekomst voorbij zijn en het een serieuze tegenhanger van Z-Wave wordt.

ZigBee wordt vooralsnog vooral door fabrikanten gebruikt in complete producten, bijvoorbeeld door Philips voor de slimme verlichting Hue.

Google Weave

Het is sinds de overname van Nest Labs geen geheim dat ook Google aspiraties heeft op smarthome-gebied. Nest Labs is tegenwoordig net als Google een dochterbedrijf van Alphabet en geen onderdeel van Google meer. Toch wordt er op domoticagebied nog volop samengewerkt. Zo hebben zowel Nest als Google een framework dat ze Weave noemen, waarmee slimme apparatuur met elkaar kan communiceren. Weave werkt over wifi of de radiostandaard Thread, waarvan Nest één van de oprichters is.

Thread maakt gebruik van dezelfde radiohardware als ZigBee, maar gebruikt IPv6 als communicatielaag om ieder domotica-apparaat en Internet of Things-apparaat direct bereikbaar te maken. 'Toevalligerwijs' bevatten Googles nieuwe OnHub-routers een Thread-radio en ondersteunen de routers uiteraard ook Weave. Naast Nest, Samsung en de andere oprichters heeft de Thread Group inmiddels nog veel meer bedrijven aan zich verbonden. De kans is dan ook zeker aanwezig dat Thread - eventueel in combinatie met Weave - in 2016 gaat uitgroeien tot een bredere standaard.

Googles OnHub-routers zijn voorzien van Thread.

Apple HomeKit

Ook Apple probeert met HomeKit zijn stempel op het slimme huis te drukken. HomeKit is geen draadloze communicatietechnologie, maar net als Googles Weave een framework waarmee slimme apparatuur kan communiceren met iOS en Siri. Hierdoor kun je apparatuur integreren in één app en je slimme apparatuur aansturen met je stem via Siri. Vreemd is wel dat er op iOS geen HomeKit-app is ingebouwd, het platform vertrouwt volledig op apps van derde ontwikkelaars. HomeKit werkt met op het thuisnetwerk aangesloten apparatuur of direct via bluetooth.

Via bluetooth is in beginsel niet heel handig, omdat je HomeKit-apparatuur dan snel buiten bereik komt. Je kunt HomeKit-apparatuur standard niet vanaf buiten je huis bereiken, dat kan eventueel weer wel door een Apple TV te kopen. Die functioneert dan als HomeKit-bridge. Een ander nadeel van HomeKit is dat apparatuur een speciale chip moet bevatten, zo is er voor het Philips Hue-systeem een nieuwe bridge nodig die compatibel is met HomeKit. Verder is er op het moment van schrijven nog vrijwel geen andere HomeKit-apparatuur te koop. In Duitsland is al wel HomeKit-apparatuur van Elgato beschikbaar onder de productnaam Eve. Voorlopig lijkt HomeKit dus nog niet zo'n succes te zijn.

Bediening van je systeem

Controllers

Draadloze standaarden en protocollen zijn één ding, je wilt uiteraard ook al je producten zoals schakelaars, stekkerschakelaars, sensoren, lampen en thermostaat met elkaar verbinden en bedienen met je smartphone. Hier heb je een centrale domoticacontroller voor nodig. Een controller bevat een webinterface of apps waarmee je dingen kunt instellen en bedienen. Voor de communicatie met je apparatuur bevat een controller een netwerkaansluiting en één of meerdere radio's die het platform geschikt maken voor bijvoorbeeld Z-Wave, KAKU, ZigBee en bluetooth. Producten met een eigen bridge of hub zijn via een API vaak ook aan een controller te koppelen. Bekende controllers zijn de HomeWizard, Zipato ZipaBox, Fibaro en VeraEdge.

Ook KlikAanKlikUit/Trust maakt zijn eigen controllers. Uiteraard staan de ontwikkelingen niet stil, een interessante controller die binnenkort op de markt komt is de Nederlandse Homey die maar liefst zeven draadloze technologieën ondersteunt en ook werkt met spraakbesturing. Dergelijke kant- en-klare controllers kosten zo'n 200 tot 500 euro en bevatten één of meerdere radio's om met draadloze domoticaproducten te communiceren.

Een domoticacontroller zoals de Homey die binnenkort op de markt komt, zorgt voor een centrale aansturing van je systeem.

Zelfbouwcontroller

Je kunt ook kiezen voor een zelfbouwcontroller. Een toegankelijk opensource-pakket is Domoticz, dat je kunt installeren op een RaspBerry Pi. Uiteraard bevat je pc of Raspberry Pi geen radio's voor KAKU of Z-Wave, maar die kun je via usb eenvoudig toevoegen. Voor het gebruik van KAKU en andere 433MHz-producten is de RFXCom RFXtrx433E een goede radio. Z-Wave kun je op de Raspberry Pi aan de praat krijgen met een RaZberry-dochterbordje of via een usb-stick als de Aeotec Z-Stick Series 2. Je kunt uiteraard zelf kiezen of je KAKU, Z-Wave of allebei toevoegt aan Domoticz.

Naast direct draadloos aanstuurbare producten kun je ook apparatuur met een eigen API zoals Philips Hue of Google Nest integreren. Welke controller je ook kiest, doorgaans is het mogelijk om regels te maken via IFTTT-achtige schema's, zodat je precies kunt bepalen wat er wanneer en waarom moet gebeuren. Je kunt zo bijvoorbeeld programmeren dat een bewegingssensor een lamp alleen inschakelt als het ook daadwerkelijk donker is.

Opdrachten geven en ontvangen

Een controller kan dankzij API's via het netwerk communiceren met producten als Philips Hue, je slimme thermostaat en een streaming-audiosysteem. Je wilt je domoticasysteem natuurlijk ook gebruiken om andere producten slim te maken. Dat kan dankzij de ingebouwde radio's voor bijvoorbeeld KAKU of Z-Wave. Het simpelst toe te passen zijn stekkerschakelaars. Dit zijn blokken die je aansluit tussen het stopcontact en bijvoorbeeld een staande lamp of een ander elektrisch apparaat dat je draadloos wilt in- of uitschakelen. In het geval van Z-Wave kunnen stekkerschakelaars vaak ook het energieverbruik van de aangesloten apparatuur meten. Bij KAKU is dat niet mogelijk. Een soortgelijke oplossing als de stekkerschakelaar voor plafondlampen is de fittingschakelaar die je tussen het armatuur en de lamp draait. Zo kun je ook plafondlampen eenvoudig draadloos schakelen.

Schakelaars

Je domoticasysteem kun je natuurlijk bedienen met een app, maar in de praktijk is dat zeker voor verlichting niet altijd handig. Wandschakelaars of een afstandsbediening zijn daarom handige toevoegingen. Bij KAKU kun je de in een schakelsetje meegeleverde afstandsbediening gebruiken om commando's door te geven aan je domoticasysteem en ook voor Z-Wave zijn afstandsbedieningen te koop. Voor slimme wandschakelaars heb je de keuze uit schakel- of dimmermodules die je verwerkt achter je normale wandschakelaars of losse batterij-gevoede schakelaars. Die laatste zijn eenvoudiger te installeren.

Omdat de KAKU- of Z-Wave-schakelaar of afstandsbediening verbonden is met je domoticasysteem, kan meer geschakeld worden dan lampen. Je kunt ook andere opdrachten geven. Je kunt schakelaars voor de ene standaard ook mixen met een andere standaard. Zo is het is geen probleem om KAKU- of Z-Wave-schakelaars en -sensoren te koppelen met Philips Hue-lampen. Overigens verkoopt Philips ook eigen wandschakelaars. In tegenstelling tot schakelaars voor KAKU of Z-Wave kun je die niet gebruiken voor andere zaken. Philips-schakelaars communiceren alleen direct met de Hue Bridge en zijn hierdoor alleen in te zetten voor Hue-verlichting.

Een laatste belangrijke module om je huis te automatiseren, is een sensor die verkrijgbaar is als bewegingssensor en deur/raam-contact. Deze sensor kun je inzetten voor beveiligingstoepassingen, maar ook om lampen of andere apparatuur automatisch aan of uit te laten gaan zodra je binnenkomt of weggaat. Er is nog veel meer mogelijk, denk aan deurbellen, sirenes, weerstations en rookmelders.

Dankzij wandschakelaars en afstandsbedieningen heb je niet constant je smartphone nodig.

Uitdaging bij inbouwschakelaars

Je kunt zowel voor KAKU als Z-Wave achter je lichtschakelaars modules plaatsen waarmee je een lamp zowel met de schakelaar als met je domotica-systeem en app kunt bedienen. Omdat er op een inbouwschakelaar altijd spanning moet staan (anders worden de radiosignalen immers niet ontvangen), moet er in een inbouwdoos achter de lichtschakelaar een blauwe draad (nuldraad) aanwezig zijn.

Doorgaans bevat een installatiedoos voor een wandschakelaar alleen een bruine fasedraad en een zwarte schakeldraad die naar de lamp loopt. Er zal dan een blauwe nuldraad aangelegd moeten worden. Een combinatie van schakelaar en stopcontact bevat uiteraard wel een nuldraad. Bij inbouwdimmers is de nuldraad meestal niet nodig omdat een dimmer nooit helemaal het contact verbreekt. Het nadeel van een dimmer is dat er soms problemen zijn met led-verlichting die op de uit-stand blijft branden. Lees dus voor de aanschaf van inbouwmodules goed de installatiehandleiding. Een extra uitdaging is dat je in de knoei kunt komen als je inbouwdozen hebt van 4 centimeter diep, er is dan niet genoeg ruimte om de module weg te werken achter de schakelaar.

Eén systeem

Nog maar het begin

De uitdaging waar jij en fabrikanten voor staan, is het integreren van allerlei losstaande slimme producten tot één geïntegreerd systeem. Alleen zo kun je je huis echt handig en slim programmeren. Ook ben je dankzij een centraal domotica-systeem dat met meerdere draadloze standaarden en producten om kan gaan, flexibel in het product dat je voor een bepaald probleem kiest. Een buitenlamp kun je bijvoorbeeld best schakelen via een KAKU-module, terwijl je voor iets wat punctueler moet zijn, liever Z-Wave gebruikt. Je kunt ook de standaarden combineren: voor je verlichting kies je Hue dat je prima kunt schakelen met schakelaars voor KlikAanKlikUit of Z-Wave.

Met de populariteit van Z-Wave ten opzichte van bijvoorbeeld ZigBee lijkt het erop dat Z-Wave dé standaard is, maar schijn bedriegt. De 'oorlog' is zeker nog niet voorbij, het is meer een eerste strijd die gewonnen is. Naast ZigBee 3.0 dat een einde aan de huidige ZigBee-verwarring maakt, kan ook Googles Thread een belangrijke uitdager worden. Net als nu, kunnen toekomstige controllers waarschijnlijk overweg met meerdere draadloze standaarden, waardoor reeds aangeschafte modules als schakelaars, sensoren of stopcontactschakelaars niet in één keer waardeloos worden. Je moet je kortom beseffen dat we echt aan het begin van deze nieuwe domoticagolf staan en er qua toekomstvastheid helaas geen heel harde adviezen bestaan.

API

Koop je een losstaand slim product zoals een thermostaat, dan is het handig om te achterhalen of het product een API heeft. Via een API, dat staat voor Application Programming Interface, kan een programma of app van een derde communiceren met het product. Een voorbeeld van een product met een toegankelijke API is de Philips Hue-verlichting. Dit systeem hangt met een eigen bridge in het netwerk.

Dankzij de uitgebreide API zijn de slimme lampen ook prima via andere software, apps of systemen aan te sturen. Een app, programma of domotica-oplossing stuurt dankzij de API via het netwerk commando's naar de Hue-lampen. Een API is in eerste instantie bedoeld voor programmeurs of slimme knutselaars. Ook al ben je zelf geen programmeur en ben je niet van plan om zelf niets met een API te doen, dan is de aanwezigheid ervan bij twee gelijksoortige producten wat ons betreft wel een belangrijke reden om voor het product met API te kiezen. Dankzij de API ligt een (toekomstige) koppeling van jouw product met een echt domoticasysteem veel meer voor de hand en heb je bovendien veel meer kans op beschikbare apps van derde ontwikkelaars.

De Philips Hue-bridge die de lampen aanstuurt, is voorzien van een API waarmee Hue eenvoudig in andere systemen, programma's of apps te integreren is.